アトラスの脆弱性管理方法

目次

初めまして。2017年4月に入社したパクです。入社したばかりだと思ったら、もう2018年1月が終わろうとしています。時が経つのは本当に早いです。

アトラスのシステム開発グループには色々なチームがあります。特に新人の場合、必ずシステム管理チームに所属して機器管理・システム監視・脆弱性対応などを担当します。今回はその中でも個人的に一番重要で、難しいと思う脆弱性情報の管理方法について紹介します。

脆弱性とは?

コンピュータソフトウェアの欠陥(バグ、不具合、あるいはシステム上の盲点)の1つで、ソフトウェアが現在持っている弱点です。ソフトウェアに脆弱性がある状態で利用していると、不正アクセスに利用されたり、ウイルスに感染したりする危険性があります。

またソフトウェアは人が作るため、脆弱性のないソフトウェアは存在しません。アトラスでは日々更新される脆弱性情報を収集し、漏れなく対応することで、なるべく安全な状態を維持することを目的としています。

脆弱性情報の収集

脆弱性情報は以下のサイトで収集しています。

全世界で日々公開される脆弱性情報を収集・蓄積している脆弱性対策情報データベースです。

日本国内のサイトで発生するコンピュータセキュリティインシデントについて、報告の受付や対策と対応の情報提供などをしています。

このように、グローバルな視点での脆弱性情報源にはJVN iPediaを、日本に特化した脆弱性情報源にはJPCERTを使用し、脆弱性情報を収集しています。

しかし、脆弱性は日々大量に発生し、さらにいつ発見されるかも分かりません。そこでアトラスでは効率良く情報を集めるため、これらのサイトから脆弱性情報を自動取得しています。例えば、JVN iPediaで提供されている脆弱性対策情報共有フレームワーク – MyJVN – JVN iPediaのAPIを利用して、アトラスのサービスで影響を受ける情報だけを自動取得しています。

取得された情報はSlackに通知しています(Slackに関してはこちらを参考にしてください)。これによって、脆弱性情報を確認するためにサイトを何度も確認する手間が減りました。

対応判定

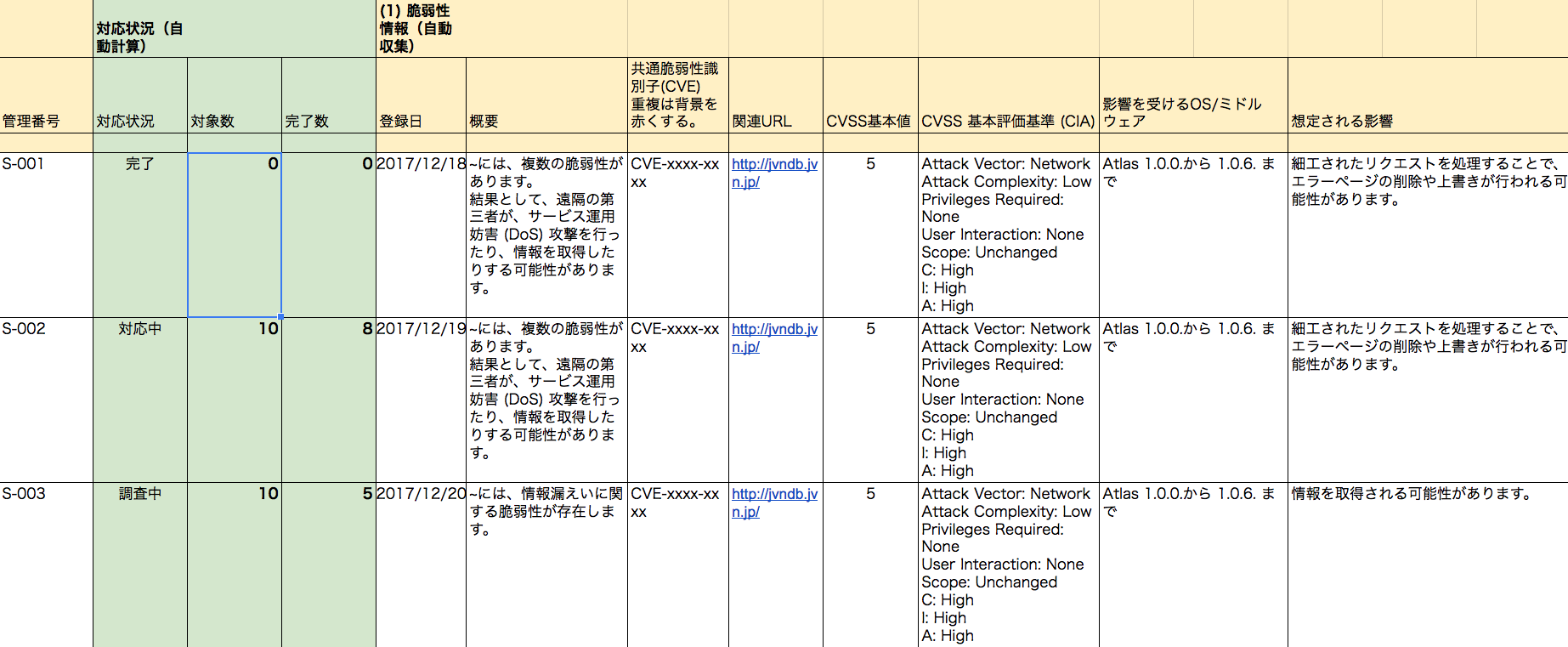

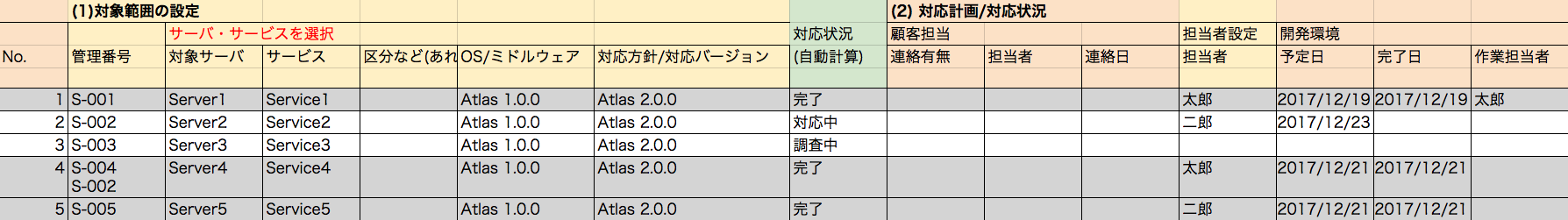

収集した脆弱性情報の中でアトラスと関係があるものは重要脆弱性管理表で漏れなく管理します。担当者は脆弱性の影響範囲を調査し、対応要否の判定と判定基準を脆弱性情報管理表に記入します。

責任者確認・レビュー・対応

対応要否を決めた後は、各プロダクトの品質管理責任者で対応要否・脆弱性の対象・対応方針に問題がないことを確認します。対応が必要な場合は、対象のサーバ・サービス、対応方針などを脆弱性対応管理表に記入します。その後、業務やスケジュールを調整して、対応担当者をアサインします。

アサインされた担当者は、脆弱性対応管理表に基づいてソフトウェアをアップデートします。また、対応する際は脆弱性対応管理表に対応状況を記入してきちんと管理します。

終わりに

今回はアトラスの脆弱性管理方法について紹介しましたが、いかがでしたか?このようにアトラスではサービスの信頼性を守るために日々努力しています。また、このような地道な作業によって個人のIT知識もどんどん深まっていくので一石二鳥だと思います。それでは、また良い内容が紹介できるようにガンガンいきます。